Informacja prasowa

Centra certyfikacji wspierają elektroniczną wymianę dokumentów

Trzy centra certyfikacji elektronicznej – PCC Certum, Krajowa Izba Rozliczeniowa S.A. (SZAFIR®) oraz Sigillum – podejmują wspólne kroki na drodze do upowszechnienia podpisu elektronicznego w Polsce.

Pierwszym efektem wspólnych działań było stworzenie standardowego formatu faktury elektronicznej. Wzorzec taki został ostatecznie opracowany w czerwcu br. we współpracy z Instytutem Logistyki i Magazynowania. Jest on dostosowany do wymagań i warunków polskich i pozwala na ujednolicenie wymiany danych finansowych.

Rynek podpisu elektronicznego rozwinie się w pełni dopiero wtedy, gdy administracja publiczna wprowadzi systemy informatyczne wspierające jego zastosowanie – mówi Andrzej Ruciński, Dyrektor Rozwoju i Członek Zarządu Unizeto Technologies SA.

Zgodnie z nowelizacją ustawy o podpisie elektronicznym, administracja publiczna będzie miała obowiązek przyjmować dokumenty elektroniczne od maja 2008 roku. Stosowanie podpisu elektronicznego na szerszą skalę będzie jednak możliwe po uruchomieniu w dniu

16 sierpnia br. przez Ministerstwo Finansów systemu e-POLTAX, pozwalającego na przesyłanie wybranych deklaracji podatkowych przez Internet. O działaniach resortu finansów pozytywnie wypowiedzieli się przedstawiciele wszystkich centrów certyfikacji upoważnionych do wystawiania bezpiecznego podpisu elektronicznego w Polsce.

Uruchomienie systemu e-POLTAX daje szansę na ożywienie rynku podpisu elektronicznego jeszcze przed majem 2008 roku – wyjaśnia Elżbieta Włodarczyk, Dyrektor Ośrodka Zarządzania Kluczami w Krajowej Izbie Rozliczeniowej SA – Właśnie dlatego, pozostając konkurentami, wspólnie wspieramy wysiłki administracji publicznej w tym zakresie.

e-POLTAX będzie drugim po GIIF systemem w administracji, akceptującym certyfikaty centrów działających zgodnie z Ustawą o podpisie elektronicznym. Centra dostarczają komponenty techniczne (karty, czytniki), które bez problemu będą mogły być używane w nowym systemie. System będzie przyjmował dokumenty elektroniczne zawierające bezpieczny podpis elektroniczny weryfikowany certyfikatem kwalifikowanym kategorii I. Akceptowane będą certyfikaty wszystkich działających w Polsce kwalifikowanych centrów certyfikacji. Podpisane elektronicznie deklaracje zostaną zapisane w otwartym formacie XML, pozwalającym na wymianę danych z innymi programami, w tym głównie finansowo-księgowymi

Source: Sigillum PCCE - Informacja prasowa: Centra certyfikacji wspierają elektroniczną wymianę dokumentów

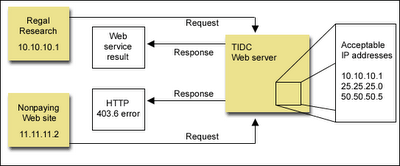

Blokowanie IP

Blokowanie IP Autentykacja

Autentykacja Certyfikaty

Certyfikaty